هجمات برامج الفدية ، والتدخل في الانتخابات ، والتجسس على الشركات ، والتهديدات التي تتعرض لها الشبكة الكهربائية: استنادًا إلى إيقاع طبول العناوين الرئيسية الحالية ، يبدو أن الأمل ضئيل في تحقيق قدر من النظام في فوضى الفضاء السيبراني. ترسم القصص الإخبارية السيئة التي لا هوادة فيها صورة لعالم الإنترنت غير الخاضع للحكم والذي يزداد خطورة يومًا بعد يوم – مع تداعيات قاتمة ليس فقط على الفضاء الإلكتروني نفسه ولكن أيضًا على الاقتصادات والجغرافيا السياسية والمجتمعات الديمقراطية والأسئلة الأساسية للحرب والسلام.

بالنظر إلى هذا الواقع المؤلم ، فإن أي اقتراح بإمكانية صياغة قواعد الطريق في الفضاء الإلكتروني يميل إلى أن يقابل بالشك: السمات الأساسية للفضاء الإلكتروني ، كما يقول التفكير ، تجعل من المستحيل تطبيق أي قواعد أو حتى معرفة ما إذا كانت يتم انتهاكها في المقام الأول. الدول التي تعلن دعمها للأحداث السيبرانية تجري في الوقت نفسه عمليات إلكترونية واسعة النطاق ضد خصومها. في ديسمبر 2015 ، على سبيل المثال ، أقرت الجمعية العامة للأمم المتحدة لأول مرة مجموعة من 11 حالة إلكترونية دولية غير ملزمة وغير ملزمة. وقد ساعدت روسيا في صياغة هذه القواعد ووقعت لاحقًا على نشرها. في نفس الشهر ، شنت هجومًا إلكترونيًا على شبكة الكهرباء في أوكرانيا ، تاركًا ما يقرب من 225000 شخص بدون كهرباء لعدة ساعات ، كما كانت تكثف جهودها للتدخل في الانتخابات الرئاسية الأمريكية لعام 2016. بالنسبة للمشككين ، كان هذا بمثابة دليل إضافي على أن وضع معايير لسلوك الدولة المسؤول في الفضاء الإلكتروني هو حلم بعيد المنال.

ومع ذلك ، فإن هذا الشك يكشف عن سوء فهم حول كيفية عمل المعايير وتعزيزها بمرور الوقت. يمكن للانتهاكات ، إذا لم تتم معالجتها ، إضعاف المعايير ، لكنها لا تجعلها غير ذات صلة. تخلق القواعد توقعات حول السلوك تجعل من الممكن مساءلة الدول الأخرى. تساعد القواعد أيضًا في إضفاء الشرعية على الإجراءات الرسمية وتساعد الدول على تجنيد الحلفاء عندما يقررون الرد على الانتهاك. ولا تظهر المعايير فجأة أو تبدأ في العمل بين عشية وضحاها. يُظهر التاريخ أن المجتمعات تستغرق وقتًا لتتعلم كيفية الاستجابة للتغيرات التكنولوجية التخريبية الكبرى ولوضع القواعد التي تجعل العالم أكثر أمانًا من الأخطار الجديدة. استغرق الأمر عقدين بعد أن أسقطت الولايات المتحدة قنابل نووية على اليابان حتى تتوصل البلدان إلى اتفاق بشأن معاهدة الحظر المحدود للتجارب ومعاهدة حظر انتشار الأسلحة النووية.

على الرغم من أن التكنولوجيا الإلكترونية تمثل تحديات فريدة ، إلا أن المعايير الدولية التي تحكم استخدامها تتطور على ما يبدو بالطريقة المعتادة: ببطء ولكن بثبات على مدار عقود. مع ترسيخها ، ستكون هذه المعايير حاسمة بشكل متزايد للحد من المخاطر التي يمكن أن يشكلها التقدم التكنولوجي السيبراني على النظام الدولي ، لا سيما إذا عززت واشنطن وحلفاؤها وشركاؤها تلك المعايير بأساليب الردع الأخرى. على الرغم من أن بعض المحللين يجادلون بأن الردع لا يعمل في الفضاء الإلكتروني ، فإن هذا الاستنتاج مبسط: إنه يعمل بطرق مختلفة عن المجال النووي. وقد ثبت أن الاستراتيجيات البديلة قاصرة بشكل متساوٍ أو أكثر. مع استمرار انتشار الأهداف ، يجب على الولايات المتحدة اتباع استراتيجية تجمع بين الردع والدبلوماسية لتقوية الحواجز في هذا العالم الجديد والخطير. يوفر سجل إنشاء المعايير في مجالات أخرى مكانًا مفيدًا للبدء – ويجب أن يبدد فكرة أن هذه القضية مختلفة وهذه المرة مختلفة.

حقيقة جديدة في الحياة (والحرب)

نظرًا لأن الهجمات الإلكترونية أصبحت أكثر تكلفة ، فإن استراتيجية الولايات المتحدة للدفاع ضدها تظل غير كافية. يجب أن تبدأ الإستراتيجية الجيدة في المنزل ولكن في نفس الوقت تعترف بعدم قابلية الفصل بين الجوانب المحلية والدولية للفضاء الإلكتروني – مجال الفضاء السيبراني بطبيعته عبر وطني. علاوة على ذلك ، يتضمن الأمن السيبراني طمس نقاط الضعف العامة والخاصة. الإنترنت عبارة عن شبكة من الشبكات ، معظمها مملوك للقطاع الخاص. على عكس الأسلحة النووية أو التقليدية ، فإن الحكومة لا تسيطر عليها. وفقًا لذلك ، تقوم الشركات بإجراء المفاضلات الخاصة بها بين الاستثمار في الأمان وتعظيم الأرباح قصيرة الأجل. ومع ذلك ، قد يكون للدفاع غير الكافي عن الشركات تكاليف خارجية ضخمة للأمن القومي: شاهد الهجوم الإلكتروني الروسي الأخير على برنامج SolarWinds ، الذي سمح بالوصول إلى أجهزة الكمبيوتر عبر الحكومة الأمريكية والقطاع الخاص. وعلى عكس الأمن العسكري ، يلعب البنتاغون دورًا جزئيًا فقط.

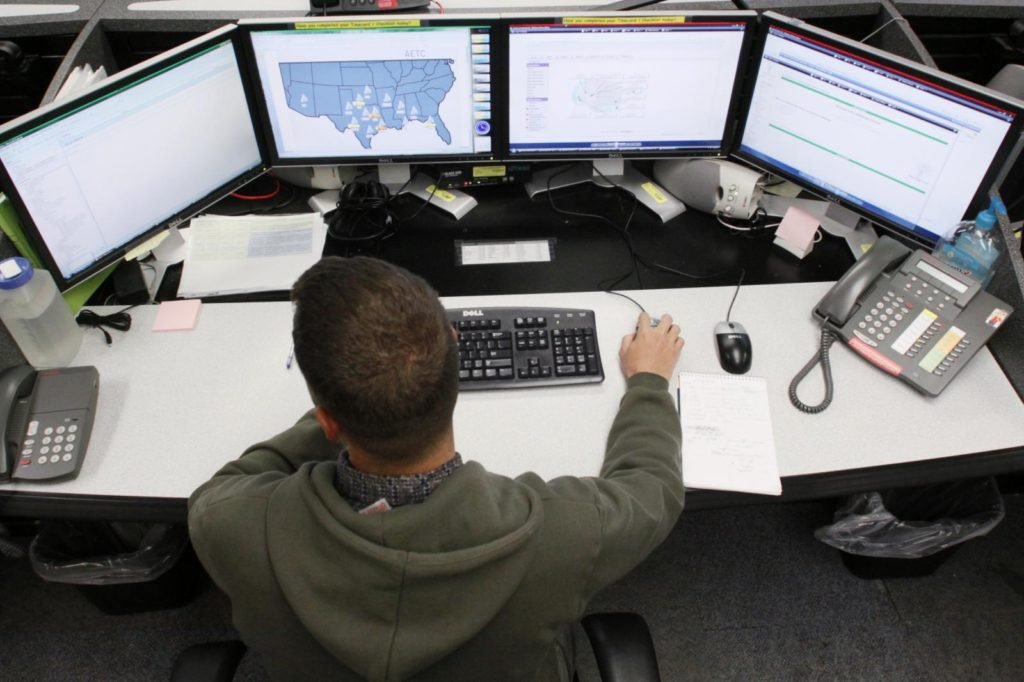

في عالم الصراع العسكري العالمي ، أصبحت شبكات الكمبيوتر المجال الخامس ، بالإضافة إلى المجالات الأربعة التقليدية البرية والبحرية والجوية والفضائية ، وقد أدرك الجيش الأمريكي ذلك من خلال إنشاء القيادة الإلكترونية الأمريكية في عام 2010. من بين الخصائص الخاصة للمجال السيبراني الجديد هي تآكل المسافة (المحيطات لم تعد توفر الحماية) ، وسرعة التفاعل (أسرع بكثير من الصواريخ في الفضاء) ، والتكلفة المنخفضة (مما يقلل الحواجز أمام الدخول) ، وصعوبة الإسناد (مما يعزز الإنكار ويبطئ الردود). ومع ذلك ، يصف المشككون أحيانًا الهجمات الإلكترونية بأنها مصدر إزعاج أكثر من كونها مشكلة إستراتيجية كبرى. وهم يجادلون بأن المجال السيبراني مثالي للتجسس والأشكال الأخرى من العمل السري والتعطيل ولكنه يظل أقل أهمية بكثير من المجالات التقليدية للحرب ؛ لم يمت أحد بسبب هجوم إلكتروني. ومع ذلك ، فقد أصبح هذا الموقف يتزايد صعوبة في اتخاذه. تسبب هجوم WannaCry Ransomware لعام 2017 في إتلاف الخدمة الصحية الوطنية البريطانية من خلال ترك أجهزة الكمبيوتر مشفرة وغير قابلة للاستخدام ، مما أدى إلى إلغاء مواعيد آلاف المرضى ، وتم استهداف المستشفيات ومنتجي اللقاحات بشكل مباشر من خلال هجمات برامج الفدية والمتسللين خلال جائحة COVID-19.

علاوة على ذلك ، لا يزال هناك الكثير الذي لا يفهمه حتى الخبراء حول كيفية تصعيد استخدام الأدوات الإلكترونية إلى صراع مادي. ضع في اعتبارك ، على سبيل المثال ، حقيقة أن الجيش الأمريكي يعتمد بشكل كبير على البنية التحتية المدنية وأن الاختراقات السيبرانية يمكن أن تؤدي إلى تدهور خطير في القدرات الدفاعية للولايات المتحدة في حالة الأزمات. ومن الناحية الاقتصادية ، يتزايد حجم وتكلفة الحوادث الإلكترونية. وفقًا لبعض التقديرات ، فإن هجوم NotPetya 2017 الذي رعته روسيا على أوكرانيا ، والذي أدى إلى محو بيانات من أجهزة كمبيوتر البنوك وشركات الطاقة ومحطات الوقود والوكالات الحكومية ، كلف الشركات أكثر من 10 مليارات دولار من الأضرار الجانبية. كما أن عدد الأهداف يتوسع بسرعة. مع صعود البيانات الضخمة والذكاء الاصطناعي والروبوتات المتقدمة وإنترنت الأشياء ، يقدر الخبراء أن عدد اتصالات الإنترنت سيقترب من تريليون بحلول عام 2030. لقد شهد العالم هجمات إلكترونية منذ الثمانينيات ، لكن سطح الهجوم اتسع بشكل كبير ؛ يشمل الآن كل شيء من أنظمة التحكم الصناعية إلى السيارات إلى المساعدين الرقميين الشخصيين.

لن تكون القواعد سارية المفعول حتى تصبح ممارسة شائعة لدى الدولة ، وقد يستغرق ذلك وقتًا.

من الواضح أن التهديد يتصاعد. الأمر الأقل وضوحًا هو كيف يمكن لاستراتيجية الولايات المتحدة أن تتكيف لمواجهتها. يجب أن يكون الردع جزءًا من النهج ، لكن الردع الإلكتروني سيبدو مختلفًا عن الأشكال التقليدية والمألوفة للردع النووي التي مارستها واشنطن لعقود. الهجوم النووي حدث فريد ، والهدف من الردع النووي هو منع حدوثه. في المقابل ، فإن الهجمات الإلكترونية عديدة وثابتة ، وردعها أشبه بردع الجريمة العادية: الهدف هو إبقائها ضمن الحدود. تردع السلطات الجريمة ليس فقط باعتقال الأشخاص ومعاقبتهم ، ولكن أيضًا من خلال الأثر التعليمي للقوانين والأعراف ، وتسيير دوريات في الأحياء ، ومن خلال الشرطة المجتمعية. ردع الجريمة لا يتطلب تهديد سحابة عيش الغراب.

ومع ذلك ، تلعب العقوبة دورًا كبيرًا في الردع الإلكتروني. صرحت حكومة الولايات المتحدة علنًا أنها سترد على الهجمات الإلكترونية بأسلحة من اختيارها وبقوة تتناسب مع الضرر الذي يلحق بمصالحها. على الرغم من عقد من التحذيرات ، حتى الآن ، لم يحدث “سايبر – بيرل هاربور”. يعتمد ما إذا كانت الولايات المتحدة تتعامل مع الهجوم الإلكتروني على أنه هجوم مسلح على عواقبه ، لكن هذا يجعل من الصعب ردع الأعمال الأكثر غموضًا. سقط تعطيل روسيا للانتخابات الرئاسية الأمريكية لعام 2016 في مثل هذه المنطقة الرمادية. وعلى الرغم من أنه يبدو أن بعض الهجمات الإلكترونية الصينية والروسية الأخيرة قد نفذت في المقام الأول لأغراض التجسس ، فقد اشتكت إدارة بايدن من أن نطاقها ومدتها جعلتها تتجاوز التجسس العادي. هذا هو السبب في أن الردع في الفضاء السيبراني لا يتطلب فقط التهديد بالعقاب ولكن أيضًا الحرمان من قبل الدفاع (بناء أنظمة مرنة بما يكفي وصعبة بما يكفي لاقتحام أولئك المهاجمين المحتملين لن يزعجهم المحاولة) والتورط (إنشاء روابط مع الخصوم المحتملين. أن أي هجوم يشنونه سيضر على الأرجح بمصالحهم الخاصة أيضًا). كل من هذه الأساليب لها حدود عند استخدامها بمفردها. يكون للتشابك تأثير أكبر عند استخدامه ضد الصين ، بسبب درجة عالية من الاعتماد الاقتصادي المتبادل ، أكثر من تأثيره على كوريا الشمالية ، التي لا يوجد معها أي نوع من الترابط. يعتبر الإنكار من قبل الدفاع فعالاً في ردع الجهات الفاعلة غير الحكومية ودول الدرجة الثانية ولكنه أقل احتمالاً لمنع الهجمات التي تشنها جهات فاعلة أكثر قوة وكفاءة. لكن الجمع بين التهديد بالعقاب والدفاع الفعال يمكن أن يؤثر على حسابات هذه السلطات للتكاليف والفوائد.

بالإضافة إلى تحسين الدفاع عن الشبكات داخل الولايات المتحدة ، في السنوات الأخيرة ، تبنت واشنطن مذاهب أطلقت عليها القيادة الإلكترونية الأمريكية اسم “الدفاع إلى الأمام” و “المشاركة المستمرة” – وببساطة ، الأعمال الصغيرة للهجوم الإلكتروني ، مثل تعطيل أو تحويل أو إزالة شبكة. وتعزو بعض الحسابات الصحفية هذه الممارسات إلى الحد من التدخل الروسي في الانتخابات الأمريكية لعامي 2018 و 2020. لكن الدخول إلى شبكة العدو وتعطيلها يشكل بعض خطر التصعيد ويجب إدارته بعناية.

ضبط بعض القواعد

على الرغم من قدراتها الدفاعية والهجومية ، تظل الولايات المتحدة معرضة بشدة للهجمات الإلكترونية وعمليات التأثير ، بسبب أسواقها الحرة ومجتمعها المفتوح. قال جيمس كلابر ، مدير الاستخبارات الوطنية آنذاك ، خلال شهادة أمام الكونجرس عام 2015 بشأن ردود واشنطن للهجمات الإلكترونية. كان كلابر يؤكد ، بحق ، أنه على الرغم من أن الأمريكيين قد يكونون الأفضل في إلقاء الحجارة ، إلا أنهم يعيشون في أكثر المنازل زجاجًا. يمنح هذا الواقع الولايات المتحدة اهتمامًا خاصًا بتطوير معايير تقلل من الحوافز لرمي الحجارة في الفضاء السيبراني.

قد يكون التفاوض بشأن معاهدات الحد من الأسلحة السيبرانية أمرًا بالغ الصعوبة ، لأنه لن يكون من الممكن التحقق منها. لكن الدبلوماسية في مجال الفضاء الإلكتروني ليست مستحيلة. في الواقع ، استمر التعاون الدولي بشأن تطوير الأخطاء السيبرانية لأكثر من عقدين. في عام 1998 ، اقترحت روسيا لأول مرة معاهدة للأمم المتحدة لحظر الأسلحة الإلكترونية والمعلوماتية. رفضت الولايات المتحدة الفكرة ، بحجة أن المعاهدة في هذا المجال لن يكون من الممكن التحقق منها لأن ما إذا كان سطر التعليمات البرمجية سلاحًا أم لا يمكن أن يعتمد على نية المستخدم. وبدلاً من ذلك ، وافقت الولايات المتحدة على أن الأمين العام للأمم المتحدة يجب أن يعين مجموعة من 15 خبيرًا حكوميًا (تم توسيعها لاحقًا إلى 25) لتطوير مجموعة من قواعد الطريق ؛ التقيا لأول مرة في عام 2004.

وقد اجتمعت ست مجموعات من هذا القبيل منذ ذلك الحين ، وأصدرت أربعة تقارير ، مما أوجد إطارًا واسعًا للمعايير التي أقرتها لاحقًا الجمعية العامة للأمم المتحدة. عزز عمل المجموعات الإجماع على أن القانون الدولي ينطبق على مجال الفضاء السيبراني وأنه ضروري للحفاظ على السلام والاستقرار فيه. بالإضافة إلى معالجة المسائل المعقدة للقانون الدولي ، قدم التقرير الذي صدر في عام 2015 11 قاعدة طوعية وغير ملزمة ، وأهمها تفويض لتزويد الدول بالمساعدة عند الطلب وحظر مهاجمة البنية التحتية المدنية ، والتدخل في طوارئ الكمبيوتر. فرق الاستجابة ، التي تستجيب بعد الهجمات الإلكترونية الكبيرة ، وتسمح باستخدام أراضي الفرد في أعمال غير مشروعة.

كان يُنظر إلى التقرير على أنه اختراق ، لكن التقدم تباطأ في عام 2017 عندما فشل فريق الخبراء في الاتفاق على القضايا القانونية الدولية ولم يصدر تقريرًا بالإجماع. بناءً على اقتراح روسيا ، استكملت الأمم المتحدة العملية الحالية بتشكيل مجموعة العمل المفتوحة العضوية ، المفتوحة لجميع الدول وتتضمن مشاورات مع الجهات الفاعلة غير الحكومية: العشرات من الشركات الخاصة ومنظمات المجتمع المدني والأكاديميين والخبراء التقنيين. في أوائل عام 2021 ، أصدرت هذه المجموعة الجديدة تقريرًا واسعًا ، وإن كان مسكنًا إلى حد ما ، أعاد التأكيد على معايير عام 2015 ، فضلاً عن أهمية القانون الدولي للفضاء الإلكتروني. في يونيو الماضي ، أكمل فريق الخبراء السادس أيضًا عمله وأصدر تقريرًا أضاف تفاصيل مهمة إلى القواعد الإحدى عشر التي تم تقديمها لأول مرة في عام 2015. لا تزال الصين وروسيا تضغطان من أجل إبرام معاهدة ، ولكن ما يرجح حدوثه هو التطور التدريجي لـ هذه القواعد.

بالإضافة إلى عملية الأمم المتحدة ، كان هناك العديد من المنتديات الأخرى للنقاش حول الأخطاء السيبرانية ، بما في ذلك اللجنة العالمية حول استقرار الفضاء السيبراني. بدأ في عام 2017 من قبل مؤسسة فكرية هولندية ، بدعم قوي من الحكومة الهولندية ، شاركت إستونيا والهند والولايات المتحدة في رئاسة مركز GCSC (الذي كنت عضوًا فيه) وضم مسؤولين حكوميين سابقين وخبراء من المجتمع المدني ، وأكاديميون من 16 دولة. اقترح GCSC ثمانية معايير لمعالجة الثغرات في إرشادات الأمم المتحدة الحالية. وكانت الدعوات الأهم لحماية البنية التحتية “الأساسية العامة” للإنترنت من الهجمات وحظر التدخل في الأنظمة الانتخابية. كما دعا GCSC البلدان إلى عدم استخدام الأدوات الإلكترونية للتدخل في سلاسل التوريد ؛ عدم إدخال شبكات الروبوت في أجهزة الآخرين من أجل السيطرة عليها دون علم المضيف ؛ لإنشاء عمليات شفافة يمكن أن تتبعها الدول في الحكم على الكشف عن العيوب ونقاط الضعف التي تكتشفها في ترميز الآخرين ؛ لتشجيع الدول على تصحيح الثغرات الأمنية السيبرانية على الفور عند اكتشافها وعدم تخزينها لاستخدامها المحتمل في المستقبل ؛ لتحسين “الصحة الإلكترونية” ، بما في ذلك من خلال القانون واللوائح ؛ وتثبيط اليقظة الخاصة بجعلها غير قانونية للشركات الخاصة “الاختراق” ، أي شن هجمات مضادة ضد المتسللين.

هذه الجهود أقل بهرجة (وأقل تكلفة) من تطوير أنظمة دفاع إلكتروني متطورة ، لكنها ستلعب دورًا حاسمًا في كبح النشاط الخبيث عبر الإنترنت. يمكن تصور العديد من المعايير الأخرى واقتراحها للفضاء الإلكتروني ، لكن السؤال المهم الآن ليس ما إذا كانت هناك حاجة إلى مزيد من المعايير ولكن كيف سيتم تنفيذها وما إذا كانت ستغير سلوك الدولة ومتى.

القراصنة الجدد

لن تكون القواعد سارية المفعول حتى تصبح ممارسة شائعة لدى الدولة ، وقد يستغرق ذلك وقتًا. استغرق تطوير القواعد المناهضة للعبودية في أوروبا والولايات المتحدة في القرن التاسع عشر عقودًا عديدة. السؤال الرئيسي هو لماذا سمحت الدول للمعايير بتقييد سلوكها. هناك أربعة أسباب رئيسية على الأقل: التنسيق ، والحصافة ، وتكاليف السمعة ، والضغوط المحلية ، بما في ذلك الرأي العام والتغيرات الاقتصادية.

تساعد التوقعات المشتركة المنصوص عليها في القوانين والأعراف والمبادئ الدول على تنسيق جهودها. على سبيل المثال ، على الرغم من أن بعض الدول (بما في ذلك الولايات المتحدة) لم تصدق على اتفاقية الأمم المتحدة لقانون البحار ، فإن جميع الدول تتعامل مع حد 12 ميلًا كقانون دولي عرفي عندما يتعلق الأمر بالنزاعات حول المياه الإقليمية. ظهرت فوائد التنسيق – والمخاطر التي يشكلها غيابه – في الفضاء الإلكتروني في المناسبات القليلة التي تم فيها اختراق الأهداف من خلال إساءة استخدام نظام أسماء نطاقات الإنترنت ، والذي يُطلق عليه أحيانًا “دفتر هاتف الإنترنت” وهو تديرها مؤسسة الإنترنت للأسماء والأرقام المخصصة ، أو ICANN. من خلال إفساد دفتر الهاتف ، تعرض هذه الهجمات الاستقرار الأساسي للإنترنت للخطر. ما لم تمتنع الدول عن التدخل في البنية التي تجعل من الممكن اتصال الشبكات الخاصة ، فلا يوجد إنترنت. وهكذا ، بالنسبة للجزء الأكبر ، تتجنب الدول هذه التكتيكات.

ينتج الحذر من الخوف من خلق عواقب غير مقصودة في أنظمة غير متوقعة ويمكن أن يتطور إلى معيار عدم الاستخدام أو الاستخدام المحدود لأسلحة معينة أو معيار لتحديد الأهداف. حدث شيء من هذا القبيل مع الأسلحة النووية عندما اقتربت القوى العظمى من شفا حرب نووية في عام 1962 ، أثناء أزمة الصواريخ الكوبية. تبعت معاهدة الحظر المحدود للتجارب بعد عام. إن المثال التاريخي البعيد عن كيفية إنتاج الحصافة لقاعدة ضد استخدام تكتيكات معينة هو مصير القرصنة. في القرن الثامن عشر ، استخدمت القوات البحرية الوطنية بشكل روتيني الأفراد أو السفن الخاصة لزيادة قوتها في البحر. لكن في القرن التالي ، ابتعدت الدول عن القراصنة لأن نهبهم اللامنهجي أصبح مكلفًا للغاية. بينما تكافح الحكومات للسيطرة على القراصنة ، تغيرت المواقف ، وتطورت معايير جديدة للحذر وضبط النفس. يمكن للمرء أن يتخيل شيئًا مشابهًا يحدث في مجال الفضاء السيبراني حيث تكتشف الحكومات أن استخدام الوكلاء والجهات الفاعلة الخاصة لتنفيذ الهجمات الإلكترونية ينتج عنه آثار اقتصادية سلبية ويزيد من خطر التصعيد. حظر عدد من الدول “القرصنة”.

قد يكون التفاوض بشأن معاهدات الحد من الأسلحة السيبرانية أمرًا بالغ الصعوبة ، لأنه لن يكون من الممكن التحقق منها.

المخاوف بشأن الإضرار بسمعة الدولة والقوة الناعمة يمكن أن تؤدي أيضًا إلى ضبط النفس الطوعي. تتطور المحرمات بمرور الوقت وتزيد من تكاليف استخدام أو حتى امتلاك سلاح يمكن أن يلحق أضرارًا جسيمة. خذ ، على سبيل المثال ، اتفاقية الأسلحة البيولوجية ، التي دخلت حيز التنفيذ في عام 1975. أي دولة ترغب في تطوير أسلحة بيولوجية عليها أن تفعل ذلك سراً وغير قانوني وتواجه إدانة دولية واسعة النطاق إذا تسربت أدلة على أنشطتها ، مثل الرئيس العراقي صدام حسين اكتشف.

من الصعب تخيل ظهور مثل هذا الحظر الشامل ضد استخدام الأسلحة السيبرانية. لسبب واحد ، من الصعب تحديد ما إذا كان أي سطر معين من التعليمات البرمجية هو سلاح أم لا. من المحظورات الأكثر احتمالًا أن تحظر استخدام الأسلحة الإلكترونية ضد أهداف معينة ، مثل المستشفيات أو أنظمة الرعاية الصحية. ومن شأن مثل هذه المحظورات أن تستفيد من الحظر القائم ضد استخدام الأسلحة التقليدية ضد المدنيين. خلال جائحة COVID-19 ، ساعد الاشمئزاز العام من هجمات برامج الفدية على المستشفيات في تعزيز هذا المحظور واقترح كيفية تطبيقه على مناطق أخرى في عالم الفضاء الإلكتروني. قد يتطور شيء مشابه إذا تسبب المتسللون في زيادة الحوادث المميتة من استخدام السيارات الكهربائية.

الضغط الفردي

جادل بعض العلماء بأن المعايير لها دورة حياة طبيعية. غالبًا ما يبدأون بـ “رواد الأعمال العاديين”: الأفراد والمنظمات والمجموعات الاجتماعية واللجان الرسمية التي تتمتع بتأثير هائل على الرأي العام. بعد فترة حمل معينة ، تصل بعض القواعد إلى نقطة اللاعودة ، عندما تُترجم سلسلة القبول إلى اعتقاد واسع الانتشار ، ويجد القادة أنهم سيدفعون ثمناً باهظاً لرفضها.

يمكن أن تنشأ المعايير الجنينية من المواقف الاجتماعية المتغيرة ، أو يمكن استيرادها. خذ ، على سبيل المثال ، انتشار الاهتمام بحقوق الإنسان العالمية بعد عام 1945. أخذت الدول الغربية زمام المبادرة في الترويج للإعلان العالمي لحقوق الإنسان في عام 1948 ، لكن العديد من الدول الأخرى شعرت بأنها مضطرة للتوقيع بسبب الرأي العام ووجدت نفسها بعد ذلك مقيدة بالضغط الخارجي والقلق على سمعتهم. قد يتوقع المرء أن تكون مثل هذه القيود أقوى في الديمقراطيات منها في الدول الاستبدادية. لكن عملية هلسنكي ، وهي سلسلة من الاجتماعات بين الاتحاد السوفيتي والدول الغربية في أوائل السبعينيات ، نجحت في تضمين حقوق الإنسان في المناقشات حول القضايا السياسية والاقتصادية خلال الحرب الباردة.

يمكن للتغيير الاقتصادي أيضًا أن يعزز الطلب على معايير جديدة قد تعزز الكفاءة والنمو. حصلت القواعد المناهضة للقرصنة والعبودية على الدعم عندما كانت هذه الممارسات في تدهور اقتصادي. ديناميكية مماثلة تعمل اليوم في عالم الإنترنت. الشركات التي تجد نفسها محرومة من القوانين الوطنية المتضاربة المتعلقة بالخصوصية وموقع البيانات قد تضغط على الحكومات لتطوير معايير وقواعد مشتركة. قد تمارس صناعة التأمين الإلكتروني ضغوطًا على السلطات لتجسيد المعايير والقواعد ، لا سيما فيما يتعلق بالتكنولوجيا المضمنة في عدد لا يحصى من الأجهزة المنزلية (منظمات الحرارة ، والثلاجات ، وأنظمة الإنذار المنزلية) الموجودة الآن على الإنترنت: ما يسمى بإنترنت الأشياء . مع اتصال المزيد والمزيد من الأجهزة بالإنترنت ، ستصبح قريبًا أهدافًا للهجمات الإلكترونية ، وسيزداد التأثير على الحياة اليومية للمواطنين ويعزز الطلب على المعايير المحلية والدولية. لن يتسارع القلق العام إلا إذا أصبحت القرصنة أكثر من مجرد مصدر إزعاج وبدأت في إزعاج الأرواح. إذا زادت الوفيات ، فإن قاعدة وادي السيليكون المتمثلة في “البناء السريع والإصلاح لاحقًا” قد تفسح المجال تدريجياً للمعايير والقوانين المتعلقة بالمسؤولية التي تركز بشكل أكبر على الأمن.

تم تفكيك القواعد السيبرانية

حتى مع وجود إجماع دولي على الحاجة إلى المعايير ، فإن الاتفاق على مكان رسم الخطوط الحمراء وما يجب فعله عند تجاوزها هو أمر آخر. ويصبح السؤال ، حتى لو وقعت الدول الاستبدادية على الاتفاقيات المعيارية ، ما مدى احتمالية التزامها بها؟ في عام 2015 ، وافق الرئيس الصيني شي جين بينغ والرئيس الأمريكي باراك أوباما على عدم استخدام التجسس الإلكتروني لتحقيق منفعة تجارية ، لكن شركات الأمن الخاصة أفادت بأن الصين التزمت بهذا التعهد لمدة عام أو نحو ذلك قبل أن تعود إلى عادتها القديمة في اختراق الولايات المتحدة. بيانات الشركات والبيانات الفيدرالية ، على الرغم من أن ذلك حدث في سياق تدهور العلاقات الاقتصادية التي تميزت بتصاعد حروب الرسوم الجمركية. هل هذا يعني فشل الاتفاق؟ بدلاً من جعله سؤالاً بنعم أو لا ، يجادل النقاد بأن التركيز (وأي تحذير لاحق ضد مثل هذه الإجراءات) يجب أن يكون على مقدار الضرر الذي حدث ، وليس الخطوط الدقيقة التي تم تجاوزها أو كيفية تنفيذ الانتهاكات. التشبيه هو إخبار مضيفي حفلة في حالة سكر أنه إذا ارتفعت الضوضاء بشكل كبير ، فسوف تتصل بالشرطة. الهدف ليس هو إيقاف الموسيقى المستحيل ولكن الهدف الأكثر عملية هو خفض مستوى الصوت إلى مستوى مقبول أكثر.

هناك أوقات أخرى ستحتاج فيها الولايات المتحدة إلى رسم خطوط مبدئية والدفاع عنها. يجب أن تقر بأنها ستستمر في التدخل في الفضاء السيبراني للأغراض التي تعتبرها مشروعة. وسيتعين عليها أن تحدد بدقة المعايير والقيود التي ستلتزم بها واشنطن – وأن تنادي الدول التي تنتهكها. عندما تتجاوز الصين أو روسيا خطاً ، سيتعين على الولايات المتحدة الرد بالانتقام المستهدف. قد يتضمن ذلك عقوبات عامة وأيضًا إجراءات خاصة ، مثل تجميد الحسابات المصرفية لبعض الأوليغارشية أو الإفصاح عن معلومات محرجة عنها. يمكن أن تكون ممارسات القيادة الإلكترونية الأمريكية للدفاع الأمامي والمشاركة المستمرة مفيدة هنا ، على الرغم من أنه من الأفضل أن تكون مصحوبة بعملية اتصال هادئ.

قد تكون المعاهدات المتعلقة بالفضاء الإلكتروني غير قابلة للتطبيق ، ولكن قد يكون من الممكن وضع قيود على أنواع معينة من السلوك والتفاوض بشأن قواعد تقريبية للطريق. خلال الحرب الباردة ، كانت القواعد غير الرسمية هي التي تحكم معاملة جواسيس كل جانب. أصبح الطرد ، وليس الإعدام ، هو القاعدة. في عام 1972 ، تفاوض الاتحاد السوفيتي والولايات المتحدة على اتفاقية الحوادث في البحر للحد من السلوك البحري الذي قد يؤدي إلى التصعيد. اليوم ، قد تتفاوض الصين وروسيا والولايات المتحدة بشأن قيود على سلوكهم فيما يتعلق بمدى ونوع التجسس الإلكتروني الذي يقومون به ، كما فعل شي وأوباما في عام 2015. أو قد يتفقون على وضع قيود على تدخلاتهم في تدخلات بعضهم البعض. العمليات السياسية المحلية. على الرغم من أن مثل هذه التعهدات قد تفتقر إلى اللغة الدقيقة للمعاهدات الرسمية ، إلا أنه يمكن للدول الثلاث إصدار بيانات أحادية الجانب بشكل مستقل حول مجالات ضبط النفس وإنشاء عملية استشارية لاحتواء الصراع. قد تجعل الاختلافات الأيديولوجية التوصل إلى اتفاق تفصيلي صعبًا ، لكن الاختلافات الأيديولوجية الأكبر لم تمنع الاتفاقات التي ساعدت في تجنب التصعيد خلال الحرب الباردة. يمكن أن تكون الحصافة في بعض الأحيان أكثر أهمية من الإيديولوجيا.

يبدو أن هذا هو النهج الذي استكشفته إدارة بايدن في قمة يونيو مع الرئيس الروسي فلاديمير بوتين في جنيف ، حيث لعب الفضاء الإلكتروني دورًا أكبر على جدول الأعمال من الأسلحة النووية. وفقًا للروايات الصحفية ، سلم الرئيس الأمريكي جو بايدن بوتين قائمة تضم 16 مجالًا من مجالات البنية التحتية الحيوية ، بما في ذلك المواد الكيميائية والاتصالات والطاقة والخدمات المالية والرعاية الصحية وتكنولوجيا المعلومات ، والتي يجب أن تكون ، على حد تعبير بايدن ، “محظورة على الهجوم ، فترة.” بعد القمة ، كشف بايدن أنه سأل بوتين عن شعوره إذا تم إزالة خطوط الأنابيب الروسية عن طريق برامج الفدية. علق بايدن في مؤتمر صحفي “أشرت إليه أن لدينا قدرة إلكترونية كبيرة ، وهو يعرف ذلك”. “إنه لا يعرف ما هو بالضبط ، لكنه مهم. وإذا انتهكوا هذه القواعد الأساسية في الواقع ، فسنرد عبر الإنترنت. هو يعرف.” حتى الآن ، ومع ذلك ، من غير الواضح إلى أي مدى كانت كلمات بايدن فعالة.

قد تكون إحدى المشكلات المتعلقة بتحديد ما يلزم حمايته هي أنه يشير ضمنيًا إلى أن مناطق أخرى تعتبر لعبة عادلة – وأن هجمات برامج الفدية من المجرمين في روسيا ستستمر بغض النظر عن أي شيء. في عالم الإنترنت ، تعمل الجهات الفاعلة غير الحكومية كوكلاء للدولة بدرجات متفاوتة ، ويجب أن تتطلب القواعد تحديدها وتحديدها. ولأن قواعد الطريق لن تكون مثالية أبدًا ، يجب أن تكون مصحوبة بعملية استشارية تضع إطارًا للتحذير والتفاوض. من غير المرجح أن توقف مثل هذه العملية ، جنبًا إلى جنب مع التهديدات الرادعة القوية ، التدخل الصيني والروسي تمامًا ، ولكن إذا قللت من تواترها أو شدتها ، فقد تعزز الدفاع عن الديمقراطية الأمريكية ضد مثل هذه الهجمات الإلكترونية.

تغيير السلوك

في الفضاء الإلكتروني ، حجم واحد لا يناسب الجميع. قد تكون هناك بعض المعايير المتعلقة بالتنسيق التي يمكن أن تستوعب كل من الدول الاستبدادية والديمقراطية. لكن البعض الآخر لا يستطيع ذلك ، مثل أجندة “حرية الإنترنت” التي قدمتها وزيرة الخارجية الأمريكية هيلاري كلينتون في عام 2010. وأعلنت حرية الإنترنت وانفتاحها. يمكن للمرء أن يفكر في المعايير المنظمة في مجموعة من الدوائر متحدة المركز مع ما يسميه الأوروبيون “الهندسة المتغيرة” للالتزامات. يمكن لمجموعات الديمقراطيات وضع معايير أعلى لأنفسهم من خلال الاتفاق على القواعد المتعلقة بالخصوصية والمراقبة وحرية التعبير وإنفاذها من خلال اتفاقيات تجارية خاصة من شأنها أن تعطي الأفضلية لتلك التي تلبي المعايير الأعلى ، على غرار الخطوط التي اقترحها خبير الأمن السيبراني روبرت كنيك. يمكن أن تظل مثل هذه الاتفاقات مفتوحة للدول الأخرى – طالما أنها مستعدة وقادرة على تلبية المعايير الأعلى.

لن تكون الدبلوماسية بين الديمقراطيات بشأن هذه القضايا سهلة ، لكنها ستكون جزءًا مهمًا من استراتيجية الولايات المتحدة. كما جادل جيمس ميللر وروبرت باتلر ، اثنان من كبار المسؤولين السابقين في البنتاغون ، “إذا دعم حلفاء الولايات المتحدة وشركاؤها معايير الإنترنت ، فمن المرجح أن يكونوا أكثر استعدادًا لدعم فرض التكاليف على المخالفين ، وبالتالي تحسين المصداقية والشدة بشكل كبير (من خلال التكلفة) ، واستدامة التهديدات الأمريكية بفرض تكاليف ردًا على الانتهاكات “.

تصارع إدارة بايدن حقيقة أن مجال الفضاء الإلكتروني قد خلق فرصًا جديدة ونقاط ضعف مهمة في السياسة العالمية. يجب أن تكون إعادة التنظيم وإعادة الهيكلة في الداخل في قلب الاستراتيجية الناتجة ، ولكنها تحتاج أيضًا إلى مكون دولي قوي قائم على الردع والدبلوماسية. يجب أن يشمل المكون الدبلوماسي التحالفات بين الديمقراطيات ، وبناء القدرات في البلدان النامية ، وتحسين المؤسسات الدولية. يجب أن تتضمن مثل هذه الإستراتيجية أيضًا تطوير معايير بهدف طويل المدى وهو حماية البيت الزجاجي القديم للديمقراطية الأمريكية من الأحجار الجديدة لعصر الإنترنت.

ماهر حمصي

ماهر حمصي